Servicepost für #molol18 und #educampX

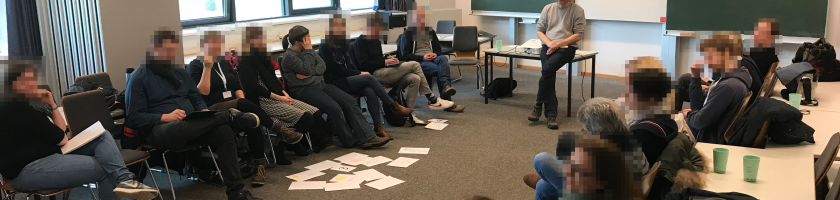

Sowohl auf dem #molol18 als auch auf dem #educampX habe ich eine Session zum Thema „Medienbildung unplugged“ angeboten. Dabei standen zwei Themenschwerpunkte im Mittelpunkt:

- Scoring / Tracking

- Informatische Grundlagen (hauptsächlich Protokolle)

Scoring

Zunächst eine kleine Übung. Jeder Teilgebende erhält ein weißes DINA4-Blatt mit der Aufgabe, es mit folgenden Elementen zu füllen:

- eine Sonne zeichnen

- das Wort „Liebe“ grafisch gestalten

- die größte, dem jeweiligen Teilgebenden bekannte Primzahl notieren

Es darf kein Name auf dem Blatt stehen und alles muss auf einer Blattseite Platz finden! Man sollte unbedingt dicke Stifte (Wachsmaler oder Eddings) bereitsstellen. Die Blätter werden nach Abschluss dieser Aufgabe eingesammelt und gut durchgemischt.

Danach wird auf dem Boden des Raumes eine Skala von 1–4 ausgelegt (1 = trifft nicht zu, 2 = trifft weniger zu, 3 = trifft zu, 4 = trifft voll zu).

Die Gruppe bekommt nun die Aufgabe, die Blätter auf der Skala nach vorgegebenen Kriterien nacheinander in Durchgängen anzuordnen, z.B.:

- kreativer Mensch

- technisch interessierter Mensch

- engagiert

- gebildet (Vorsicht! Geht nicht bei jeder Gruppe – außerhalb jeder Komfortzone)

- faul (Vorsicht! Geht nicht bei jeder Gruppe – außerhalb jeder Komfortzone)

- schwul (nicht machen lassen, nur andeuten!)

Man kann dazu die Blätter neu verteilen oder auf den Boden legen und auf das Engagement der Gruppe vertrauen. Nach jedem Durchlauf soll jeder Teilgebende sein Blatt auf der Skala suchen und in sich hineinhorchen, ob die Lage des Blattes „etwas mit ihm macht“.

Auswertungsmöglichkeiten:

- die Gruppe Erlebnisse erzählen lassen

- einzelne Gruppenmitglieder ihre individuellen Kriterien für eine Zuordnung offenlegen lassen („Der kannte eine hohe Primzahl, das muss ein Techniker sein“, „Die Sonne war so hübsch …“)

- Was wäre mit Kriterien wie „schwul“?

- Reflexion auf Metaebene durchführen („Wo sind diese Mechanismen wirksam?“)

- Kritische Reflexion – Scoring wird durch diese Methode einseitig dargestellt („Wo ist Scoring nützlich?“ Welche Regeln sollten beim Tracking gelten?“ „Wer sollte diese Regeln wie definieren?“)

Meta:

Die Gruppe übernimmt bzw. einzelne Gruppenmitglieder übernehmen die Funktion eines Bewertungsalgorithmus, können aber im Gegensatz zu einen „wirtschaftlichen Algorithmus“ ihre Kriterien offenlegen, die momentan in Einzelfällen aufwändig rekonstruiert werden müssen.

Tracking

vgl. https://riecken.de/index.php/2016/12/eine-medienpaedagogische-kurzgeschichte/ (nicht alles unplugged möglich, aber das meiste).

Protokolle

Auch hierfür gibt es eine kleine Übung. Die Teilgebenden schließen sich zu Paaren zusammen und erhalten eine leere 5x5 Matrix und einen Kartensatz.

Der Kartensatz besteht aus DINA5-Karten, im einzelnen:

- Zahlenkarten (1–5)

- Punktekarten (2,4,8,16)

- einer weißen (einfach eine Punkte- oder Zahlenkarte umdrehen) und einer schwarzen Karte (nicht mit im Set)

Jedes Paar erhält später(!) zusätzlich eine DINA5-Karte mit einer kleinen 5x5-Pixelgrafik aus einem Set ( PDF ODT ). Diese sollte auf nicht durchscheinendem Papier gedruckt sein.

Die Aufgabe besteht darin, zunächst im Paar jemanden zu bestimmen, der die Rolle des Senders übernimmt und einen, der die Rolle des Empfängers spielt.

Der Sender soll dem Empfänger eine Pixelgrafik (5x5) durch den Raum allein mit Hilfe des Kartensatzes übermitteln. Der Empfänger notiert das Ergebnis in der leeren Matrix.

Dabei gilt:

- es darf während der Übertragung nicht gesprochen werden

- es darf immer nur eine Karte zurzeit hochgehalten werden

- das Spiel endet, wenn die ersten drei Paare fertig sind

Phase 1:

Die Paare einigen sich auf ein Verfahren bzw. entwickeln ein solches und stellen sich im Raum gleichzeitig mit den anderen Paaren gegenüber auf.

Phase 2:

Die Sender erhalten nun verdeckt ihre Pixelgrafik. Auf ein Startsignal beginnen sie, das Bild durch den Raum zu ermitteln. Wenn die erste drei Paare fertig sind, endet das Spiel.

Phase 3:

Die Paare bekommen kurz Gelegenheit, ihr Verfahren zur überarbeiten. Danach geht es wieder in Phase 2.

Auswertungmöglichkeiten:

- Offenlegung eines „performanten“ Verfahrens (Gewinner) und eines „untauglichen“ Verfahrens.

- Diskussion von Optimierungsstrategien – man muss mit möglichst wenig Karten auskommen

- ggf. Tausch der Partner ohne Offenlegung der Absprachen

- Modifikation: Übertragung durch Töne / Silben – dann weiter: Wo ist das Problem, wenn das alle machen? (Anwendungsfall: WLAN-Störungen in Ballungsgebieten)

- Diskussion auf Basis des Originalmaterials

- Vorstellung des Fax-Algorithmus zur Datenübertragung

Meta:

Die Paare entwickeln ein Protokoll zur Datenübertragung. Dieses Protokoll muss man z.B. auch im Browser immer vor die Adresse stellen ( http ftp https ftps … ). Wenn man die Paare ohne „Protokolloffenlegung“ durchtauscht, gibt es Probleme, die ganz typisch auch bei der Interaktion von IT-Systemen auftreten. Dann fand eine Optimierung des Algorithmus in Phase 3 statt, der im Prinzip meist auf Datenkompression hinausläuft – und schon haben wir einen bunten Reigen von informatischen und alltagsrelevanten Themen auf dem Tisch – durchaus auch auf Grundschulniveau.