In eigener Sache: riecken.de über https verfügbar

Nach einer Übergangszeit von wenigen Wochen wird riecken.de ausschließlich SSL-verschlüsselt abzurufen sein. Damit ist die Datenübertragung zu und von dieser Seite durch einen 2048Bit-RSA-Key gesichert. Der Datenverkehr zwischen Browser riecken.de ist dann nur mit großem Aufwand abzuhören.

Dieses Feature ist primär für mich wichtig, da ich diese Seite auch von öffentlichen Netzwerken aus pflege, über die ansonsten z.B. meine Logindaten im Klartext auslesbar sind (mit völligen legalen und frei verfügbaren Netzwerkanalysetools wie WireShark). Mich haben im letzten Jahr die Analyseergebnisse von Wireshark in verschiedenen öffentlichen Netzwerke geradezu schockiert – viele Anwender sind sich des Risikos ungesicherter Verbindungen offenbar nicht im Ansatz bewusst – dass ein Blog in fremde Hände fällt, mag nicht überaus schlimm sein, aber es wird oft genug das identische Passwort für unterschiedliche Dienste genutzt.

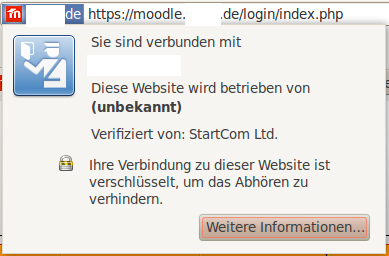

Für die allermeisten Feedreader und Browser dürfte das keine Anpassungen erfordern. Trotzdem empfehle ich, ggf, schon jetzt das Abonnement der Feed-URL von http auf https umzustellen. Ich nutze ein kostenloses Serverzertifikat von StartSSL, welches von den meisten neueren Browsern und Endgeräten ohne Zertifikatswarnung akzeptiert wird. IE6.0&7.0 und sehr frühe Androidversionen werden nicht unterstützt und geben Fehlermeldungen aus, welche die Funktion der Seite aber nicht beeinflussen.

Die Installation eines StartSSL-Zertifikats erfordert Rootrechte oder ein entsprechend vorkonfiguriertes Webpaket und ist nicht per Plugin zu bewerkstelligen.