Die SWK möchte als kurzfristige Lösung Mehrarbeit, Abbau von Teilzeit und größere Klassen

Die politisch geschickt instrumentalisierte SWK

Manchmal bin ja Prophet: Ich habe viele dieser Vorschläge bereits vor einiger Zeit vorausgesehen: Lehrkräfte gewinnen & Lehrkräftemangel überwinden – als Laie. Die SWK bekommt in sozialen Medien gerade doch recht eindeutige Reaktionen, die Teile ihrer Mitglieder offenbar stark verunsichert. Renommierte Bildungsjournalist:innen wie der von mir geschätzte Jan-Martin Wiarda springen ihr bei. Zwischentöne wie der Versuch, Unterrichtsqualität durch Einsatz ausgebildeter Lehrkräfte erhalten zu wollen, verhallen gegenüber den Maßnahmen aus dem „Giftschrank“.

Es war aus meiner Sicht keine kluge Entscheidung der SWK, den vorangegangenen Auftrag der KMK überhaupt anzunehmen – offenbar ohne ihn zu modifizieren. Es ist sehr spannend, worüber öffentlich gesprochen wird. Spannend ist aber auch, worüber in Zusammenhang mit der SWK-Veröffentlichung nicht gesprochen wird und wer sich gerade nicht öffentlich äußert und erklärt.

Vermisst habe ich z.B. eine belastbare Erhebung über die Gründe, warum Lehrkräfte in Teilzeit gehen. Verbände und Lehrkräfte selbst behaupten: Wegen Überlastung und dem Wunsch, den Beruf möglichst gut und schülergerecht zu machen. Andere gesellschaftliche Gruppen behaupten: Wegen Bequemlichkeit und dabei zu auskömmlicher Besoldung. Mir fehlen dazu Zahlen. Datengestützte Erkenntnisse dazu könnten nicht unerheblich zu geeigneten Maßnahmen beitragen. Belastbare Zahlen wird man in dieser Phase der Debatte nicht mehr bekommen.

Vermisst habe ich übrigens weiterhin die Idee, mit anderen Aufgaben betraute Lehrkräfte zurück ins System zu holen, z.B. Fachberatung, Medienberatung, Schulentwicklungsberatung, Schulinspektion bzw. allgemein Menschen mit Lehramtsausbildung, die an Schulbehörden, Landesinstituten und Ministerien arbeiten – da wäre noch einiges zu holen, um den Preis einer weiteren systematischen Schwächung des Mittelbaus des Schulsystems, die schon seit Jahren u.a. von externen Beratungsagenturen vorangetrieben wird.

Politik instrumentalisiert nunmal gerne – das Feuer richtet sich zurzeit recht effektiv gegen die Wissenschaftler:innen. Dabei hätte ich ganz andere Fragen – z.B. ob die altehrwürdige KMK (immerhin selbst länger existierend als der Bundesrat) eine geeignete Struktur darstellt und dargestellt hat, unser Bildungsystem in eine Richtung zu entwickeln, die der Volkswirtschaft und Kultur eines bodenschatzarmen Landes gerecht werden könnte. Immerhin spricht die SWK ja selbst von Problemen von historischem Ausmaß – da darf es folgerichtig auch keine Denkverbote hinsichtlich des Fortbestands von Strukturen jedweder Art und Geschichte geben.

Fehlende Alternativen zu den Vorschlägen der SWK

Ich mache mich jetzt einmal unbeliebt: Es gibt objektiv m.E. überhaupt keine Alternative zu den vorgeschlagenen Maßnahmen, wenn man die bisherige – schon jetzt oft kritisierte – Unterrichtsquali- und ‑quantität zumindest für einen gewissen, wahrscheinlich recht kurzen Zeitraum aufrecht erhalten möchte.

Daher laufen dramatisierende Kommentare wie der von Bob Blume im Spiegel weitgehend ins Leere: Sie benennen Misstände und Fehlargumentationen – sie bleiben jedoch letztlich die Antwort schuldig, was man denn jetzt genau für die Schüler:innen machen soll, die sich im System befinden. Überwiegende Teile der Gesellschaft sind der Klage der Lehrkräfte wahrscheinlich überdrüssig.

Die Maßnahmen selbst werden zwar kurzfristig helfen, aber letztlich dazu führen, dass sich Fehlentwicklungen weiter verschärfen. Die Zeit, um gegenzusteuern, wird nicht ausreichen. Der Verweis auf Versäumnisse in der Vergangenheit mag ebenfalls objektiv richtig, aber noch weniger hilfreich bei der Bewältigung aktueller Herausforderungen sein.

Warum die Idee einer Imagesteigerung des Lehrer:innenberufes bestenfalls niedlich ist

Wer fordert, das Image des Lehrer:innenberufs zu verbessern, um mehr Bewerber:innen gewinnen zu können und z.B. mehr Studienplätze schaffen möchte, verkennt die Situation in der Gesamtgesellschaft: Das Fachkräfteproblem ist ein gesamtgesellschaftliches! Das Handwerk, die öffentliche Verwaltung, die Bundeswehr, die Polizei, das Gesundheitssystem, die frühkindliche Bildung, die Industrie – eigentlich nahezu alle Branchen treten zu der oft vorgeschlagenen „Imageoffensive“ in Konkurrenz. Es fehlen schlicht die Menschen für die Aufgaben innerhalb von Wirtschaft und Verwaltung. Als leidlich gut ausgebildeter junger Mensch bin ich nicht (mehr) darauf angewiesen, um die Gunst eines Systems zu buhlen – es bewerben sich gleich mehrere um mich. Je größer dabei die Not, desto geringer muss übrigens folgerichtig zusätzlich im Prinzip die eigene Kompetenz von Bewerber:innen sein. Ggf. könnte die oft beschworene „Deindustrialisierung Deutschlands“ gerade nicht durch Steuern und Energiepreise, sondern letztenendes durch das schlichte Fehlen von Köpfen vorangetrieben werden, wenn Faktoren wie politische Stabilität und freiheitliche Gesellschaftsverhältnisse kein ausreichendes Wachstum in einer kapitalistischen Marktlogik der Großkonzerne mehr garantieren.

Was also tun?

Eine Attraktivitätssteigerung mit Strahlkraft kann nur aus dem System heraus erfolgen. Politisch muss alles daran gesetzt werden, engagierte und kluge Köpfe im Bildungsystem um jeden Preis zu halten. Das geht mit den bisherigen Verwaltungs- und Hörigkeitsstrukturen nicht. Wenn sich Verantwortliche immer wieder auf ihr Recht berufen könnten, z.B. Weisungen zu erteilen, die dann praktisch nicht umsetzbar sind, wird es schwierig. Wenn wir gegenüber Lehrkräften immer wieder Konzepte des maximalen Misstrauens fahren (z.B. enge Vorschriften zur justitiablen Korrektur oder Durchführung von Prüfungen), wird es schwierig. Wie wäre es stattdessen mit einer umfassenden Rechtsschutzversicherung? Oder umfassenden Insassenversicherung, wenn der engagierte Kollege mit der kleinen Schüler:innengruppe zu einem Wettbewerb fährt anstatt dann auch noch einen Antrag stellen zu müssen? Vertrauen statt Misstrauen als default, dienstrechtliche Maßnahmen – dann bitte auch gerne wirklich eskalierend – bei fortgesetztem Fehlverhalten.

Was weiterhin komplett fehlt, ist eine Perspektive für die Menschen, die sich jetzt im System befinden. Die Erfahrung aus der Vergangenheit ist, das Mehrbelastungen schnell umgesetzt, Entlastungen dann aber immer wieder vertagt werden. Solange dieser Zyklus nicht durch eine echte Perspektive durchbrochen wird, bleibt es schwierig. Symbole wie die Absetzung der KMK würden zwar m.E. immens helfen, sind wahrscheinlich formal nicht realistisch. Und so konstruktiv ist diese Forderung ja auch wieder nicht. Zu den Anfängen dieses Blogs hatte ich einmal die Idee, dass Bildungssystem einer staatlich eng kontrollierten NGO anzuvertrauen. Ja, ich weiß, Föderalismus und so. Aber es würde zumindest das Bildungsystems den Legislaturperioden entziehen – ich erniedrige daher auf: „Der KMK eine NGO entgegenstellen“ (und nach zehn Jahre zu schauen, woher die nachhaltigieren Impulse gekommen sind – die andere Organisation wird dann aufgelöst.) Das wären vielleicht ein Symbol und eine geeignete Perspektive.

Zivilgesellschaft muss es noch mehr als jetzt schon richten

Jetzt kommt schon wieder etwas Unangenehmes: Trotzdem Politik und Verwaltung viel zur aktuellen Krise beigetragen haben, werden es Politik und Verwaltung nicht ohne Lehrkräfte und Zivilgesellschaft schaffen. Wir Lehrkräfte mit großen oder keinen Kindern müssen weg von der Haltung: „Jetzt sollen die Jungen mal!“ (falls wir sie hätten, soll ja schon vorgekommen sein). Speziell auf uns kommt einiges zu. Gleichzeitig müssen wir uns mehr unseres Wertes für das System bewusst werden und das dann so leben. Wir haben eine Loyalitätspflicht gegenüber dem Dienstherren, er aber auch eine gegenüber uns. Das wird gerne vergessen. Widerstandsformen hinter der eigenen Klassenraumtür interessieren eine formale Struktur wir eine Schulbürokratie wesentlich weniger als Widerstandsformen, die Verwaltungsakte auslösen und z.B. mit Hilfe von Verbänden ihrerseits intern und immer der Treuepflicht folgend eskaliert werden können.

Um es konkreter zu machen: Beamte müssen beamtenrechtlich amtsangemessen beschäftigt werden. Das ist ein ziemlich relevanter Kern der Fürsorgepflicht. Die ihnen übertragenen Aufgaben müssen ihren Qualifikationen (Hebelpunkt 1) und der Wertigkeit ihres Amtes (Hebelpunkt 2) entsprechen. Die Ausgestaltung eines Amtes durch den Dienstherrn hat hier eine juristische Grenze.

Wir – und damit meine ich viele Männer – dürfen die Hauptlast der familiären Aufgaben nicht vorwiegend Frauen aufbürden. Alle Männer, die die Konfektionsgrößen ihrer Kinder nicht kennen, tun das. Also auch ich. Viele Frauen sind im System wegen der familienfreundlichen Anpassungsmöglichkeiten der Arbeitszeit und tragen aber gleichzeitig die volle Last des „Familienmanagements“, d.h. Lebensmodelle von Lehrerfamilien werden durch Reduktion der Teilzeitmöglichkeiten nicht unberührt bleiben können. Ich bin mir nämlich nicht so sicher, ob es wirklich viele Lehrkräfte gibt, die ohne eigene Kinder unter 18 Jahren oder pflegebedütftige Angehörige Stunden reduzieren. Die Ermittlung konkreter Zahlen dazu ist die SWK schuldig geblieben. 49% Teilzeitquote hört sich erstmal viel an, ja.

Vertrauen muss wieder default werden

Eltern müssen in Erziehungsfragen noch mehr als jetzt in Verantwortung gehen. Kooperation sollte Konfrontation stechen, auch wenn Erzieher:innen und Lehrkräfte die individuellen Bedürfnisse der eigenen Kinder zunehmend eher weniger als mehr erfüllen können. Sonst wird es bald deutlich weniger Menschen geben, die dazu bereit und auch noch in der Lage sind, individuell auf Kinder einzugehen. Ich möchte allen Eltern Mut machen, den Lehrkräften ihrer Kinder zu vertrauen. Wenn dieses Vertrauen gestört ist, gibt es taugliche Mittel (Gesprächstermin + ggf. dann weitere Eskalation) und weniger taugliche Mittel (Veröffentlichung von Korrekturen auf Socialmedia, Beschwerde bei der Schulbehörde als erste Reaktion) zur Lösungsanbahnung.

Ich möchte den Schulbehörden und Kultusministerien Mut machen, ihren Schulleitungen und Lehrkräften mehr oder anders zu vertrauen. Ziel muss Selbstständigkeit sein. Nur das trägt langfristig zur Arbeitsentlastung von Schulleitungen und Behörden bei. Kontrolle und Beratung mit dem Ziel der unbedingten Pflichterfüllung wird immer verunsichern. Verunsicherung zieht ein Bestreben nach Absicherung nach sich. Viele kleinteilige Nachfragen von vielen Kolleg:innen kann z.B. keine Schulleitung dieser Welt bewältigen.

Wenn etwas Öffentlichkeitswirksames schulisches Personal angeht, darf man schulischem Personal vertrauen und es VOR der Öffentlichkeit informieren. Neuerungen und Aufträge z.B. aus Pressemitteilungen zu erfahren stärkt an der Basis nicht die Autorität übergeordneter Behörden. Das ist schlicht optimierbarer Führungsstil. Ideal wäre natürlich eine Beteiligung der Basis an Entscheidungsprozessen, aber natürlich wenig realistisch.

Wo Menschen arbeiten, geschehen Fehler. Wo Menschen überlastet sind, überproportional viele. Man kann jetzt so tun, als bestünde die Möglichkeit, dass derartige Fehler im Prinzip immer wieder und überall vorkommen – obwohl sie statistisch kaum relevant sind – und für alle möglichen Spezialfälle, die selten eintreten, neue Vorgaben, Erlasse und Verordnungen generieren, die letztlich die Arbeit aller einschränken und erschweren – das kann sogar dazu führen, dass die Behörde bei Anfragen dann selbst nicht mehr durchblickt und letztlich auch mehr Arbeit hat.

Man kann aber auch darauf vertrauen, dass im Schulsystem in der Mehrzahl gut ausgebildete Menschen arbeiten, die die Ressourcen des Dienstherrn nicht absichtlich oder fahrlässig binden wollen. Und die Welt ist gemein: Es treten immer wieder Fälle ein, die unvorhersehbar waren. Und dann reagiert man wieder mit neuen Vorgaben, Erlassen und Verordnungen, die Arbeit aller erschweren? Vielleicht ist dieses Konzept selbst bedingt zielführend.

Menschen arbeiten gerne in Umgebungen, die ihnen etwas zutraut und die ihnen selbst vertraut. Und das Schulsystem muss attraktiver werden. Vertrauen als default bitte! (klappt bei Professor:innen und Richter:innen im Wesentlichen auch).

Reform der Ausbildung von Erzieher:innen und Lehrkräften

Eines vorweg und wieder umpopulär: Für die Sekundarstufe habe ich keine Lösung. Die scheint aber auch nicht so wichtig zu sein wie der Elementar- und Primarbereich, wenn Dinge wie Chancengleichheit und Anhebung des gesamten Bildungsniveaus einer Bevölkerung im Mittelpunkt stehen – da verlieren wir die Kinder wesentlich früher und das lässt sich auch kaum wieder aufholen, wenn ich die mir bekannten Studien richtig gelesen habe. Daher: Im KiTa- und Krippenbereich müssen wir die Ausbildungsqualität anheben. Das sollten zumindest vermehrt akademische Berufsbilder sein.

Im Primarbereich ist mir das Konzept eines dualen Studiums sehr sympathisch. Kooperation mit anderen Fachkräften kommt im Primarbereich im Berufsalltag deutlich öfter vor als in höheren Schulformen. Das bildet eine gute Grundlage für junge Menschen, die sich beruflich noch finden wollen und eine frühe Perspektive auf das, was Schule ausmacht. Und ein früher Einblick bietet Chancen, sich zu begeistern und auch fachlich im Studium Leistung zu bringen, aber auch frühe Chancen auf Umorientierung. So könnten Schulen von mehr klugen Köpfen im Alltag profitieren.

Die größte Entlastung für weiterführende Schulformen wären m.E. letztlich Menschen, die in der Mehrzahl lernoffen und selbstkompetent sind. Gleichzeitig könnte das das Arbeitsumfeld attraktiv machen, wenn junge Menschen uns dann anders fordern.

Fachkräfte zur Entlastung der Lehrkräfte von fachfremden Aufgaben?

Die fachfremden Aufgaben gibt es ja an Schulen formal nicht, weil für die Ausgestaltung des Lehrkräfteberufes der Grundsatz der Amtsangemessenheit gilt (s.o.). Die Vorschläge der SWK zur Entlastung von Lehrkräften in diesem Bereich bleiben mir verglichen mit den sehr konkreten Berechnungen zu Stundengewinnen durch Einschränkung von Teilzeitoptionen, Mehrarbeit und Co. etwas zu vage. Die Idee einer Korrekturassistenz ist ja wahrscheinlich auf den ersten Blick ganz nett, aber verkennt, dass hier viele Fragen offenbleiben – etwa die nach der Qualifizierung der beteiligten Personen und dem Aufwand für die notwendigen Kommunikationsprozesse.

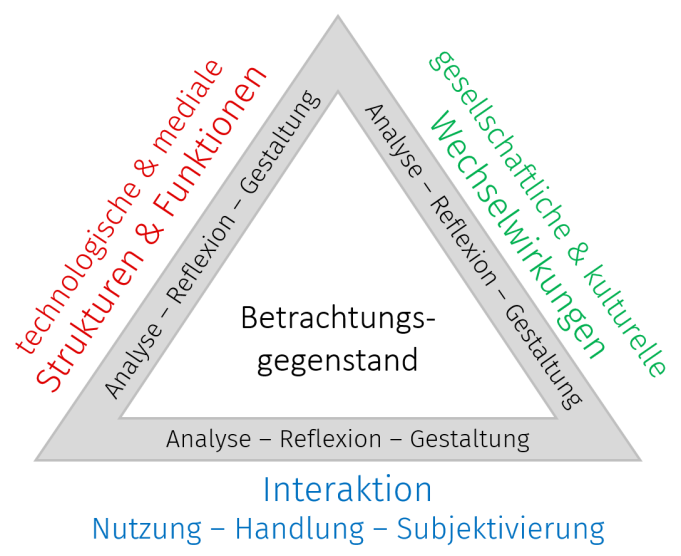

Die Digitalisierung wird nach meinem Empfinden von der SWK noch zu stark mit technischem Fokus gedacht anstatt deren gesamtgesellschaftliche Implikationen in den Blick zu nehmen. Die Vorschläge zum Hybridunterricht erscheinen mit sehr stark durch klassische universitäre Lernsettings geprägt. Wie könnten Stellenbeschreibungen für Personal konkret aussehen, das Lehrkräfte nachhaltig entlasten soll? Wo werden die einzusetzenden Ressourcen erhoben und ebenso plakativ berechnet und mit Zahlen hinterlegt wie die zu erwartetenden Stundengewinne? (war wahrscheinlich nicht der „Auftrag“).

Und das Digitale?

Ach, ich glaube meine Gedanken dazu verkaufe ich besser wieder in Form eines kommerziellen Artikels :o)…