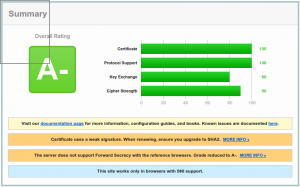

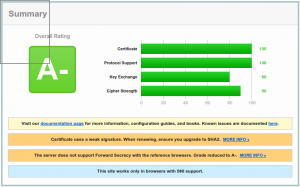

Google hat etwas angekündigt: Die Tatsache, dass eine Seite Inhalte auch verschlüsselt per TLS ereichbar ist, wird sich zukünftig positiv auf das Ranking auswirken. Auch dieses Blog ist durchgängig über https erreichbar. Testen lässt sich das für die eigene Homepage hier. riecken.de bekommt heute, am 31. Dezember 2014 ein „A-“-Rating (vorwiegend, weil keine älteren Referenzbrowser unterstützt werden).

Die Reaktionen auf Googles Vorstoß sind unterschiedlich.

Welche Vorteile ergeben sich dadurch?

- verschlüsselter Internetverkehr kann nicht ohne Weiteres mitgelesen werden, d.h. ein Admin wie ich hätte – selbst wenn er es wollte – keinen Zugriff auf die Inhalte, die bei einer Internetsitzung übertragen werden – lediglich die aufgerufenen Seiten sehe ich im Log. In Firmen- und Schulnetzwerken kann man aber durchaus tricksen, wenn man die Kontrolle über die Clients hat.

- Organisationen, die im großen Stil Internetverkehr mitschneiden wollen, bekommen über kurz oder lang das Problem, dass immer mehr Rechenkapazität zur Entschlüsselung notwendig wird. Massenüberwachung wird damit also teurer - wenn die Verbindung durch geeignete Einstellungen entsprechend gesichert ist.

- Man erzwingt, dass Login- und Anmeldedaten – z.B. wenn ich mich hier einlogge, um einen Artikel zu schreiben – auch verschlüsselt übergeben werden. Das ist ein Sicherheitsgewinn.

Warum macht man das also nicht schon lange?

Das ist eine spannende und gar nicht so leicht zu beantwortende Frage. Es gibt einige Fallstricke dabei.

1. Identität

Durch verschlüsselte Verbindungen kann man lediglich sicherstellen, dass die Verbindung eben verschlüsselt ist. Man weiß bei den allermeisten Verbindungen nicht, ob man wirklich mit der im Zertifikat hinterlegten Stelle kommuniziert. Man bekommt heute problemlos Zertifikate für Domains ohne Whois-Eintrag – meist wird nur rudimentär geprüft, ob Zugriff auf eine bestimmte System-E-Mailadresse besteht. Lediglich bei EV-Zertifikaten (grüne Adresszeile) kann man sich recht sicher sein, z.B. wirklich mit der eigenen Bank zu sprechen.

2. Entschlüsselung

Ich als Geheimdienst würde verschlüsselte Verbindungen aufzeichnen und darauf hoffen, dass irgendwann meine Rechenkapazitäten für eine Entschlüsselung ausreichen. Dem kann man nur entgegenwirken, indem man serverseitig bestimmte Verschlüsselungsverfahren erzwingt, z.B. Diffie-Hellmann. Das geht wiederum oft zu Lasten der Unterstützung älteren Browser und Betriebssysteme. Der Kompromiss bei den Einstellungen – gerade bei Banken – ist eben ein Kompromiss.

3. Eingebettete Inhalte

Mein Browser wird meckern, wenn auch einer verschlüsselten Webseite unverschlüsselte Inhalte nachgeladen werden, also z.B. ein eingebettetes Video von einer unverschlüsselten Quelle. Diese Warnung sieht für den unerfahrenen Nutzer ziemlich bedrohlich aus. Er wird im Zweifel diese Seite nicht besuchen.

Gleichzeitig erschwert es genau dieser Mechanismus z.B. Schadprogrammen unentdeckt zu bleiben – wenn sich der jeweilige Serverbetreiber nicht die Mühe macht, ein Zertifikat zu besorgen. Das Gleiche gilt aber auch für Werbenetzwerke, die sehr oft mit eingebetteten Inhalten arbeiten.

Deswegen wird man heute kaum bekannte Internetportale finden, die über https erreichbar sind.

4. Performance

Verschlüsselung erfordert etwas mehr CPU-Power auf Seiten des Clients und des Servers. Großartige Unterschiede merke ich bei meinen Lastmessungen aber nicht. Die Aussagen zum Cachingverhalten bei verschlüsselten Verbindungen sind widersprüchlich. Alles in allem denke ich, dass dieser Punkt vernachlässigbar ist.

Das sehen Firmen, die Angebote für Bildungsinstitutionen machen, naturgemäß oft anders. Da wird gerne noch die Mär von „überflüssig außer beim Login“ (immerhin) erzählt – weil oft genug ein CDN (Content-Delivery-Network) im Hintergrund werkelt und statische Inhalte cached oder gar Werbebanner nachlädt. Das umzustellen ist dann schon Aufwand, wenn man es nachträglich angehen muss.

5. Aufwand und Kosten

Bei Zertifikaten muss jemand bestätigen, dass meine Identität stimmt. Das machen Zertifizierungsstellen, die das nach bestimmten Kriterien prüfen. Zertifikate, die jährlich erneuert werden müssen, gibt es kostenlos bei StartSSL.

Dieses Geschäftsmodell ist vielen anderen Händlern von Zertifikaten natürlich ein Dorn im Auge – für eine private Webseite reicht ein solches Zertifikat jedoch vollkommen aus. Günstige Einsteigerzertifikate gibt es ab ca. 5,- Euro pro Jahr – und diese Zertifizierungsstellen prüfen dabei nach meinen Erfahrungen auch nicht besser als StartSSL. Als Hostingkunde wird man etwas mehr anlegen müssen. Gesehen habe ich Angebote ab 15,- Euro pro Jahr – dafür hat man nichts mit Serverkonfigurationen zu tun.

Für Onlineshops oder gar öffentliche Lernplattformen sollte man etwas mehr anlegen – unter 300,- Euro pro Jahr ist da kaum etwas zu machen. Wenn mir da ein Anbieter ohne EV-Zertifikat kommt, ist das eigentlich schon ein Ausschlussgrund.

Ein einfaches Zertifikat über StartSSL oder Comodo habe ich nach ca. fünf Minuten in den Händen und auf dem Server installiert. Eine EV-Validierung ist deutlich aufwändiger. Dafür wird man einen Mitarbeiter wohl 1–2 Stunden beschäftigen müssen.

Google

Google nutzt eigene Werbenetzwerke und kann für diese recht problemlos eine vollständige Verschlüsselung einrichten. Google zwingt andere Werbenetzwerke jetzt quasi dazu, es ihnen gleichzutun. Wenn sich zudem höhere Standards bei der Identitätsvalidierung durchsetzen, wird es für Werbetreibende, die im Netz unerkannt bleiben wollen, immer schwieriger, auch prominent in Erscheinung zu treten – z.B. durch eingebettete Bannerwerbung.

Wofür nutzt Google also seine Marktmacht? Warum laufen Vermarkter gerade Sturm gegen diesen Vorstoß Googles? Wie werden Infoportale damit umgehen, dass sie nun Gefahr laufen, im Ranking von Google zu sinken? Handelt Google auch aus Eigeninteresse? Oder setzt sich Google hier für unsere Sicherheit ein?

Es ist sehr interessant, wie Google hier seinen Einfluss einmal mehr nutzt.