Running on lenny…

Peinlich genug: Durch sources.list-Gemurkse hatte mein gutes Serverlein für den Privatgebrauch irgendwie die verwundbaren SSH-Keys aus openssl nicht kuriert – darf man eigentlich gar nicht erzählen… Das ist dankenswerter Weise dadurch aufgefallen, dass ich einen SSL-Key durch eine CA unterschreiben lassen wollte. Tja, und http://www.psw.net verweigerte darauf doch gleich die Annahme meines Schlüssels (vulnerable key used), sehr empfehlenswerte Firma. Und da dachte ich mir: Wenn schon, denn schon.

Ergebnis:

riecken.de läuft seit eben auf der neuen, stabilen Debianversion Lenny. Ich hatte noch kurz überlegt, vorher MySQL zu replizieren und den Standbymailserver auf Funktion zu überprüfen – aber: no risk, no fun. Ein Backup-MX wäre vielleicht einmal ein Projekt.

Eine Antwort auf pings nach der „reboot“-Eingabe hat doch etwas beruhigt, obwohl das hier kein Produktivsystem ist. Das Backup lag hier zu Hause auf der Platte und wäre auch Dank Kabeldeutschland recht schnell wieder online gewesen – aber so ist es doch viel besser. Ich mag Debian.

Endlich xcache und diverse andere, neue Softwareversionen… Nebenbei fällt einem dann auch noch auf, dass policy-weight irgendwann amavis-Experimenten geopfert wurde. Der tut jetzt auch wieder seinen Dienst – Postfix hat aber schon so mit den eingebauten Filtern ziemlich viel Mist weggefangen.

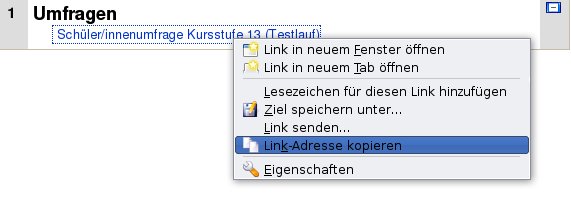

Danach befindet sich der Link in der Zwischenablage und kann mit <

Danach befindet sich der Link in der Zwischenablage und kann mit <